В то время как предприятия продолжают бороться с проблемами, связанными с затяжной пандемией коронавируса, киберпреступники продолжают делать свое дело — и в наши дни все больше из них пытаются проникнуть через дверь, взламывая системы контроля доступа.

Контроль доступа когда-то был сонной заводью индустрии электронной безопасности — системы, которые обновлялись последними из-за стоимости и сложности. Затем пришли технологические достижения, такие как облако, интернет вещей, мобильные учетные данные и интегрированные системы. Но эти же достижения сделали контроль доступа более уязвимым для кибератак.

«Раньше вам почти приходилось иметь физический доступ, чтобы проникнуть в систему», — говорит Франсуа Бруйе, менеджер по продуктам Genetec, Монреаль. «Это уже неправда. Даже если вы пытаетесь изолировать систему через различные уровни сети, всегда есть точка входа, о которой кто-то забудет или найдет способ проникнуть внутрь. Вот почему вы должны иметь всесторонний обзор своей системы кибербезопасности и поддерживать ее».

"В прошлом нарушение контроля доступа означало, что преступник буквально проникает через дверь, чтобы украсть имущество", - говорит Ричард Голдсобел, вице-президент Continental Access, подразделения управления предприятием NAPCO Security Technologies, Амитивилль, штат Нью-Йорк. "Сейчас злоумышленники могут использовать контроль доступа для проникновения, взлома и установки вредоносных программ в сети конечных пользователей, где они могут получить доступ к конфиденциальной финансовой или личной информации, хранящейся там."

«Прошли те времена, когда система контроля доступа развертывалась в собственной отдельной сети с использованием проприетарных протоколов и последовательных интерфейсов, к которой не мог получить доступ кто-либо за пределами самой системы контроля доступа», — говорит Джонатан Мур, вице-президент по управлению продуктами AMAG Technology. Inc., Хоторн, Калифорния. «Хотя у этого типа архитектуры были свои проблемы, одним преимуществом было то, что его было очень трудно взломать».

В то время как индустрия электронной безопасности в течение многих лет сосредоточивалась на повышении кибербезопасности, пандемия коронавируса выдвинула ее на первый план. Удаленная работа превратилась из возможности в необходимость, и даже ИТ-отделы работают из дома, открывая новые уязвимости, которые меняются день ото дня.

«COVID-19 сильно повлиял на то, как мы живем, работаем и действуем, особенно в том, что касается кибербезопасности, — говорит Шиладитья Кармакар, глобальный руководитель предложения Honeywell Commercial Security, Мелвилл, штат Нью-Йорк. — После перехода на работу из дома сотрудники используют больше сетей для доступа к объектам. Важно иметь безопасный удаленный доступ везде, где сотрудники входят в вашу систему».

С COVID-19 все сразу же начали работать из дома, без предварительного уведомления физической службы безопасности или ИТ-отдела. «Внезапно отделу безопасности понадобился доступ к системам безопасности из дома, чего большинство ИТ-отделов не предвидели и, возможно, были застигнуты врасплох», — говорит Мур. «COVID вынудил ИТ и физическую безопасность найти способ, позволяющий людям получать доступ к системам из любого места, в то же время сохраняя безопасность организации. Это способствует не только кибербезопасности, но и внедрению облачных технологий».

Но хотя контроль доступа может быть новой целью для киберпреступников, сами угрозы не являются чем-то новым. Согласно отчету Cisco «Тенденции угроз кибербезопасности» за 2021 год, криптомайнинг, фишинг, программы-вымогатели и трояны возглавляли список угроз безопасности в прошлом году. Распространенность угроз зависит от отрасли: финансовые услуги более уязвимы для фишинга, трояны — самая большая киберугроза в здравоохранении, а криптомайнинг — вредоносное ПО, нацеленное на вычислительные ресурсы для майнинга криптовалют, таких как биткойн, — угроза № 1 для производства, говорится в исследовании.

И когда хакеры преуспевают, бизнес теряет гораздо больше, чем деньги. «Цена любого взлома — это гораздо больше, чем просто деньги, — говорит Генри Хойн, главный технический директор Northland Controls, Фремонт, Калифорния. «Ущерб бренду, увеличение страховых взносов и просто разрушительный эффект от простоя достаточны, чтобы закрыть многие предприятия».

Роль производителей

По словам Кармакара, компаниям всех видов нужна сильная стратегия кибербезопасности, чтобы противостоять киберрискам, и это начинается с того, что производители разрабатывают продукты с учетом безопасности и конфиденциальности. «С точки зрения разработки продукта вы должны понимать мотивы злоумышленника и потенциальные сценарии кибер-рисков», — говорит он. «Мы знаем, что субъекты угроз креативны и постоянно вводят новшества, поэтому важно иметь на месте защиту, которая также динамично развивается». Передовой опыт для производителей включает обеспечение безопасности продукта, моделирование угроз и оценку воздействия на конфиденциальность, а затем использование управления рисками для выявления, отслеживания и устранения потенциальных уязвимостей по мере их возникновения на протяжении всего жизненного цикла продукта.

Кармакар добавляет, что одним из ключевых методов, который становится новой нормой в управлении доступом, является многофакторная аутентификация, при этом производители часто интегрируют такие инструменты, как аутентификация по лицу или биометрия. «Это также обеспечивает беспрепятственный доступ с улучшенным контролем доступа, что делает объекты более продуктивными и безопасными».

По словам Мура, текущая тенденция к тому, чтобы аппаратное и программное обеспечение для контроля доступа было частью сети клиента, увеличивает возможности для кибератаки. Вот почему производители должны гарантировать, что все данные «в пути» (передаваемые между двумя устройствами) в их системах управления доступом зашифрованы, как правило, с использованием безопасности транспортного уровня (TLS). Он добавляет, что хранящиеся данные, которые находятся «в состоянии покоя», например в базе данных, также могут нуждаться в шифровании.

Архитектура системы управления доступом также должна поддерживать серверы с выходом в Интернет, которые могут быть изолированы от внутренних серверов и базы данных, создавая потенциально более безопасную систему. Наконец, по словам Мура, клиентам необходимо провести независимые тесты «на проникновение» на общую безопасность решения производителя.

«Важно понимать, что внутренние, организационные структуры часто разделяют физическую и кибербезопасность, — говорит Дональд Кэмпбелл, вице-президент по продуктам компании Quantum Secure, входящей в HID Global и базирующейся в Сан-Хосе, Калифорния. — Это становится все более и более верным по мере того, как все больше интеллекта проникает в аппаратное обеспечение. … Обе группы должны присутствовать за столом службы безопасности и вместе работать над улучшением общего состояния компании».

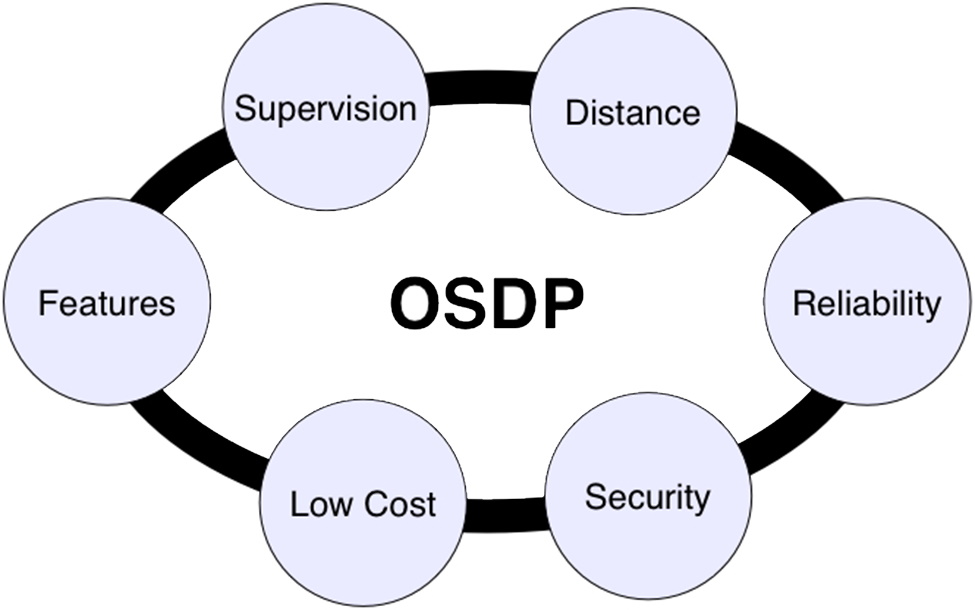

По словам Бруйе из Genetec, многие предприятия развертывают считыватели карт и панели, которые не поддерживают новые технологии, такие как открытый протокол контролируемых устройств (OSDP), разработанный Ассоциацией индустрии безопасности (SIA). Соедините это с тем фактом, что у многих предприятий также нет бюджета для предоставления сотрудникам новых идентификаторов, и возникает большая возможность для кибер-рисков. «Это большое упущение, потому что, если принять во внимание риск, важно не только то, как кто-то может получить доступ к объекту, но и то, что он может сделать, попав туда», — говорит он. Сейчас это может быть менее актуально из-за большого количества удаленных работников, связанных с COVID-19, но по мере того, как сотрудники возвращаются в офисы, это может повлиять на компанию. «Отказ в обслуживании, обычная вещь для ИТ, также актуален для учетных данных и считывателя», — добавляет он.

Хорошая новость заключается в том, что облачные технологии позволяют производителям устранять бреши в безопасности, возникающие в системах контроля доступа, а технологические достижения означают, что все больше предприятий обновляют устаревшие системы. «Раньше вы развертывали панель и ожидали, что она будет работать 20 лет, — говорит Бруйе. «Теперь стоит задаться вопросом, даже если совет работает над тем, чтобы определить, подходит ли он по-прежнему, обеспечивает ли он правильный уровень кибербезопасности, поддерживает ли он шифрование? Это был бы способ для интегратора продемонстрировать свой опыт и создать дополнительную ценность».

Ключевым моментом является обучение клиентов, и производители обычно предоставляют руководства по киберзащите о том, как развертывать свои продукты, говорит Майкл С. Руддо, директор по стратегии Integrated Security Technologies Inc., Херндон, Вирджиния. Многие также предлагают обучение по кибербезопасности, связанное с их решения с оптимизированной кибергигиеной. По его словам, образовательные материалы могут включать в себя специальный веб-сайт с соответствующей информацией о различных методах взлома и связанных с ними кадровых ресурсах с необходимым опытом.

Однако Хойн говорит: «Здесь применима старая поговорка: «Ваш пробег может варьироваться». Я видел, как многие производители справляются с этим намного лучше, в то время как другие просто возлагают ответственность на интегратора и клиента». По его словам, руководства по усилению безопасности — это минимум, равно как и бюллетени и рассылки по электронной почте, информирующие пользователя о развитии киберрисков. Тем не менее, Хойн признает, что чрезмерное усиление безопасности также имеет свои риски: «Если продукт усилен из коробки и настолько заблокирован, что его слишком сложно установить или ввести в полную эксплуатацию, интегратор с меньшей вероятностью продаст или развернет его должным образом; таким образом, все проигрывают».

Еще интеграторам и клиентам следует учитывать, что «новейшие и лучшие» надстройки для технических устройств могут быть не лучшим выбором для каждого клиента. «Контроль доступа долгое время казался медлительным динозавром, но нам также нужно с осторожностью относиться к новым технологиям; не обязательно прыгать в него, но сначала изучить, как он реализован», — говорит Бруйе. Например, у каждого производителя есть свой вариант мобильных учетных данных. Хотя это отличное новшество, пользователи должны изучить эти методы на предмет их эффективности и надежности производителя, прежде чем добавлять их в свои системы, а не просто добавлять еще один гаджет.

Интеграторы как специалисты по устранению киберрисков

По словам Голдсобеля, поскольку они находятся между производителями и конечным пользователем, интеграторы часто первыми обнаруживают уникальные уязвимости в системе контроля доступа клиента. К ним относятся незащищенные каналы между считывателями и контроллерами; пробелы в безопасности, возникающие при интеграции оборудования и программного обеспечения контроля доступа в сеть заказчика; и незащищенные карты и учетные данные. Интеграторам необходимо предоставить клиентам обучение и обучение по вопросам киберрисков, а также тесно сотрудничать с производителями для получения последних обновлений и исправлений программного обеспечения.

По сути, это должно стать первым шагом для интеграторов в поиске и устранении неполадок, — говорит Кармакар из Honeywell. «У интеграторов могут быть клиенты, которые устанавливают контроль доступа, а затем забывают об этом, оставляя их со старыми и потенциально уязвимыми унаследованными системами», — говорит он. «Наша роль заключается в создании удобных для пользователя обновлений, которые доступны по цене и просты в развертывании».

Руддо добавляет: «Интеграторы должны убедиться, что они соблюдают рекомендации производителя, и в целом уделяют первостепенного внимания кибергигиене». Это начинается с проверки того, что сетевые среды клиента и подключенные устройства обновлены последними версиями прошивки и программного обеспечения.

«Выполнение регулярной оценки кибер-рисков, связанных с кибергигиеной системы/среды клиента, гарантирует, что их системы безопасности не будут уязвимы», — говорит Раддо. «Это непрерывный процесс, который выполняется не только на начальном этапе развертывания или поглощения, но и то, что следует пересматривать в течение всего срока службы системы».

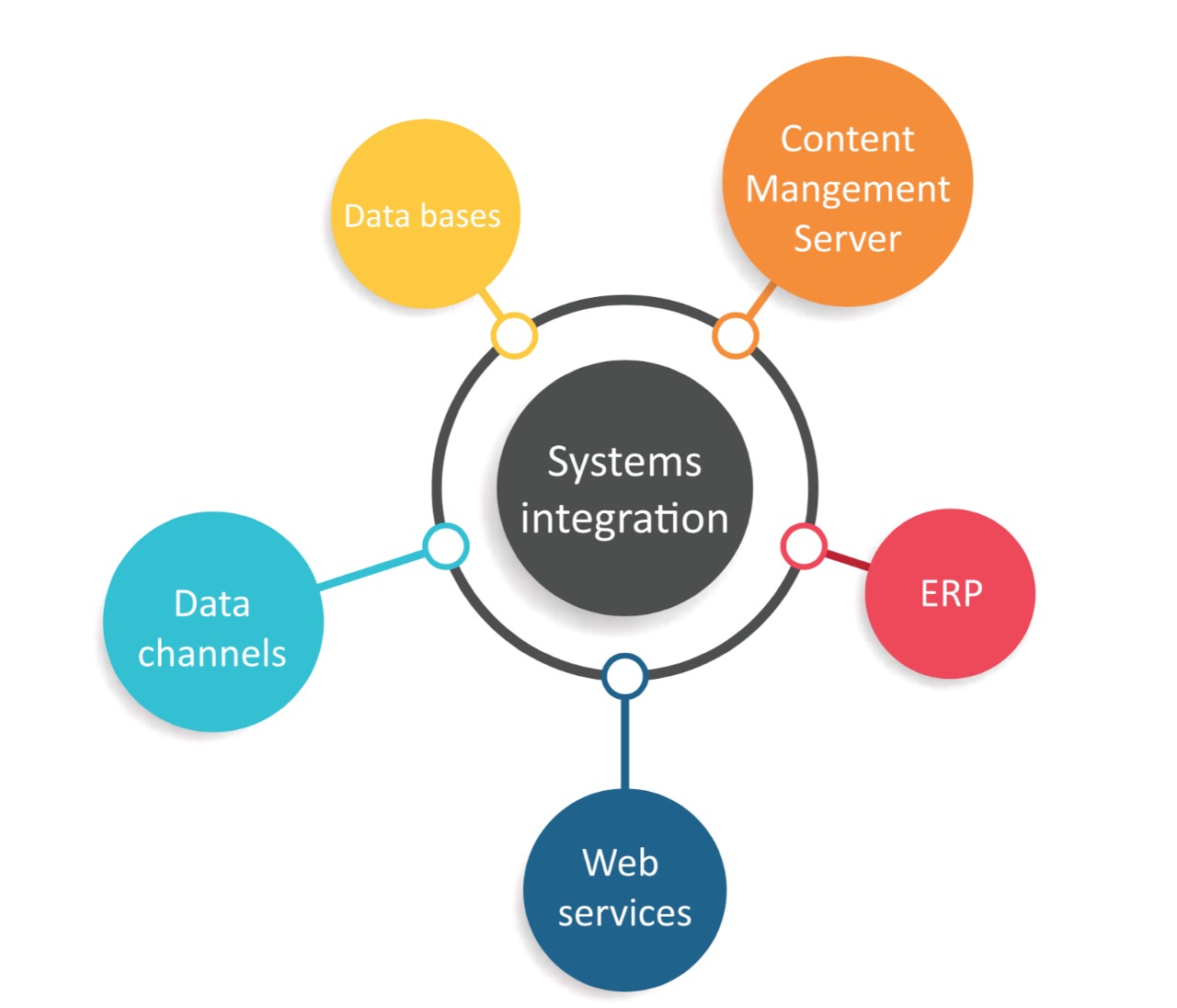

Поскольку новые интегрированные системы делают контроль доступа частью общей технологической стратегии организации, интеграторам следует тесно сотрудничать с ИТ-отделом компании для обеспечения кибербезопасности. «Решения по контролю доступа следует рассматривать как ИТ-решения, а не только как средства физической безопасности», — говорит Бруйе.

Однако поначалу интеграторам может быть сложно понять это усиление внимания к ИТ, говорит Мур. «По мере того, как ИТ-отделы все больше вовлекаются в систему управления доступом клиента, они начинают применять к управлению доступом те же процессы и меры контроля, что и в ИТ-индустрии», — говорит он. «Хотя это отличный способ обеспечить безопасность в системах контроля доступа, он создает проблемы для интегратора, которому необходимо быстро узнать о процессах и ожиданиях, исходящих от ИТ. Моя первая рекомендация — не усложнять и не бояться задавать вопросы ИТ-отделу. Кибербезопасность может быть пугающей темой с множеством сложных модных словечек, но большинство требований довольно просты».

При проверке системы контроля доступа клиента Хойн из Northland Controls рекомендует начинать с полного аудита, включая все устройства в экосистеме безопасности, и создавать комплексную инвентарную матрицу с подробным описанием марки, модели и версии каждого устройства. Как только это будет сделано, он рекомендует сначала обновить операционные системы, а затем перейти к приложениям. «Обновите прошивку всех устройств и обратите внимание на те, которые устарели и больше не получают обновления прошивки», — добавляет он. «Возможно, вам придется составить план удаления и замены этих устройств».

Интеграторам также следует рекомендовать своим клиентам создавать многоуровневые брандмауэры между всем, что выходит в Интернет, и системами, стоящими за ним. «Это выходит за рамки установки брандмауэра между Интернетом и вашим продуктом», — говорит Кармакар. «Интеграторам необходимо работать с клиентами, чтобы сегментировать сети, чтобы создать несколько уровней защиты».

Он добавляет, что компании могут добиться этого с помощью интеграторов, тщательно изучающих руководства по продуктам, проверяя, чтобы ненужные порты были закрыты, а системные соединения были защищены везде, где это возможно.

Последняя часть головоломки заключается в понимании того, что не все киберугрозы исходят извне компании. Многие предприятия столкнулись с большой текучестью кадров во время пандемии, в то время как другие исключили подрядчиков из платежных ведомостей, чтобы сократить расходы во время пандемии. Третьи видели, как сотрудники увольнялись в рамках «Великой отставки», и у многих из этих бывших сотрудников все еще могут быть карты доступа, которые позволяют им войти в здание компании, говорит Кармакар. «Большинство нарушений безопасности совершается инсайдерами — людьми, которые ранее были связаны с организацией», — говорит он. «Если вы запускаете рабочий процесс, в котором говорится, что человек больше не работает в вашей компании, он должен перейти к системам физической безопасности, включая контроль доступа, чтобы при обнаружении этого человека он предупреждал сотрудников службы безопасности или просто блокировал доступ».

Мур из AMAG соглашается. «Клиент может внедрить лучшее шифрование с самой безопасной сетью и серверами, но ничто из этого не может предотвратить авторизованного пользователя со злым умыслом», — говорит он. «Однако организации могут смягчить эту угрозу различными способами, например, автоматически импортируя пользователей из надежного источника, такого как база данных кадровой службы компании; это экономит время и предотвращает ручное добавление кого-то, кто не должен быть в системе. «Подобные шаги не являются идеальным решением, но в области безопасности ничто не может быть эффективным на 100%», — говорит он. «Добавление как можно большего количества уровней защиты, а также мониторинг активности пользователей — лучший способ снизить риск негативного исхода».